Bei unberechtigtem Zugriff geht es nicht nur darum, dass jemand Ihre E-Mails liest oder Ihre Passwörter stiehlt. Es geht darum, Ihr gesamtes digitales Leben vor böswilligen Entitäten zu schützen. Diese Eindringlinge können wichtige Finanzinformationen stehlen, persönliche Daten manipulieren oder sogar Dienste, auf die Sie angewiesen sind, ausschalten.

Die Sicherheit Ihrer Daten ist für die Wahrung Ihrer Privatsphäre und Ihres Seelenfriedens unerlässlich. In diesem Beitrag stellen wir Ihnen sechs Strategien vor, die dazu beitragen können, Ihre Datenfestung zu sichern.

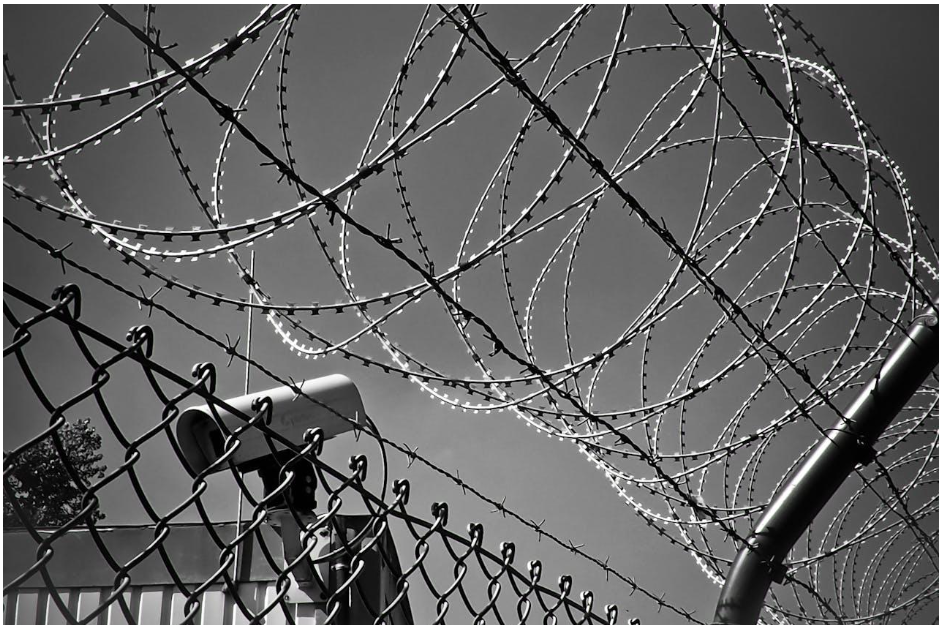

Sicherheitspersonal einsetzen

Ob Sie es glauben oder nicht, menschliches Eingreifen ist nach wie vor eine der effektivsten Strategien, um unbefugten Zugriff zu verhindern. Das Sicherheitspersonal, ob Personenschutz oder IT-Sicherheitsexperten, spielt eine entscheidende Rolle.

Sie überwachen, verwalten und entschärfen Risiken in Echtzeit. Für Unternehmen kann geschultes Sicherheitspersonal den Unterschied zwischen einem kleinen Vorfall und einem ausgewachsenen Datenverstoß bedeuten.

Verwenden Sie sichere Passwörter und Multi-Faktor-Authentifizierung (MFA)

Passwörter sind oft die erste Verteidigungslinie gegen unbefugten Zugriff. Schwache Passwörter sind jedoch ein leichtes Ziel für Hacker. Um die Sicherheit zu erhöhen, sollten Sie die Verwendung starker, komplexer Passwörter fördern, die Buchstaben, Zahlen und Symbole kombinieren.

Die Multi-Faktor-Authentifizierung (MFA) fügt eine zusätzliche Ebene hinzu. Sie erfordert nicht nur ein Kennwort, sondern auch eine andere Form der Identifizierung, z. B. einen SMS-Code oder einen Fingerabdruck, wodurch der unbefugte Zugriff erschwert wird.

Regelmäßige Software-Updates und Patch-Management

Veraltete Software ist ein häufiges Einfallstor für unbefugten Zugriff. Sicherheits-Patches beheben Schwachstellen, die Hacker ausnutzen können. Wenn Sie Ihre Software regelmäßig aktualisieren und Patch-Management-Prozesse implementieren, schließen Sie diese potenziellen Einfallstore.

Automatisierte Aktualisierungssysteme können sicherstellen, dass kein kritischer Patch verpasst wird, und sorgen so für eine stabile Verteidigung. Halten Sie sich über offizielle Software-Updates auf dem Laufenden, indem Sie Benachrichtigungen von Entwicklern oder Anbietern aktivieren, und installieren Sie diese umgehend, damit Ihre Systeme geschützt bleiben. Führen Sie außerdem regelmäßige Überprüfungen Ihres Softwarebestands durch, um sicherzustellen, dass alle Anwendungen aktualisiert sind und keine Schwachstellen übersehen werden.

Netzwerksegmentierung

Bei der Netzwerksegmentierung wird ein Netzwerk in kleinere Segmente unterteilt, die jeweils als eigenständige Einheiten fungieren. Auf diese Weise wird die Ausbreitung unbefugter Zugriffe auf ein einzelnes Segment beschränkt.

Wenn sich beispielsweise ein Hacker Zugang zum Gast-Wi-Fi eines Unternehmens verschafft, stellt die Netzwerksegmentierung sicher, dass er nicht auf sensible Unternehmensdaten zugreifen kann. Dieser Ansatz minimiert die Gesamtauswirkungen eines Sicherheitsverstoßes.

Verschlüsselung von sensiblen Daten

Bei der Verschlüsselung werden Daten in einen Code umgewandelt, um unbefugten Zugriff zu verhindern. Sie stellt sicher, dass die Daten, selbst wenn sie abgefangen werden, ohne den Entschlüsselungscode nicht gelesen werden können. Die Verschlüsselung sensibler Daten, sowohl bei der Übertragung als auch im Ruhezustand, ist von größter Bedeutung.

SSL-Zertifikate, verschlüsselte E-Mail-Dienste und sichere Dateispeicherlösungen sind Hilfsmittel, die zum Schutz Ihrer Daten beitragen können.

Eine regelmäßige Überprüfung und Aktualisierung Ihrer Verschlüsselungsmethoden ist unerlässlich, um den sich entwickelnden Sicherheitsbedrohungen einen Schritt voraus zu sein und den kontinuierlichen Schutz Ihrer vertraulichen Daten zu gewährleisten.

Mitarbeiterschulung und Sensibilisierungsprogramme

Menschliches Versagen ist oft das schwächste Glied in der Sicherheitskette. Mitarbeiter, die sich der Risiken nicht bewusst sind, können unbeabsichtigt die Sicherheit gefährden, indem sie auf Phishing-E-Mails klicken oder schwache Passwörter verwenden.

Regelmäßige Schulungen und Sensibilisierungsprogramme klären die Mitarbeiter über potenzielle Bedrohungen und bewährte Verfahren auf. Simulierte Phishing-Angriffe und interaktive Schulungsmodule können wirksam dazu beitragen, sichere Gewohnheiten zu etablieren.